Introdução

Com o aumento dos ataques cibernéticos financeiros, é preciso atenção especial ao método conhecido como inside dropping, que usa técnicas de engenharia social para comprometer funcionários e invadir empresas.

Um grupo que vem chamando atenção por usar essa técnica de forma sofisticada é o grupo Lazarus, conhecido por atacar bancos e empresas de criptomoedas.

Quem é o Grupo Lazarus?

O grupo Lazarus é famoso por ataques financeiros complexos contra bancos e plataformas de criptomoedas. Seus ataques já causaram prejuízos milionários, como o roubo de US$ 81 milhões do Banco Central de Bangladesh em 2016 e a invasão da rede Ronin, que resultou na perda de US$ 620 milhões em criptomoedas em 2022. Esses ataques geralmente exploram falhas diretas na infraestrutura digital das vítimas.

Como funciona a nova técnica de ataque?

Recentemente, o Lazarus passou a utilizar uma estratégia diferente. Em vez de invadir diretamente sistemas, o grupo agora realiza falsos processos seletivos para enganar profissionais de TI, especialmente aqueles ligados ao mercado financeiro digital e criptomoedas. Os hackers fingem ser recrutadores oferecendo vagas atrativas, trabalhos freelance ou projetos bem remunerados para atrair profissionais que estejam buscando oportunidades.

Engenharia social através de falsos recrutamentos

Durante o falso recrutamento, a vítima recebe arquivos supostamente relacionados a testes técnicos ou documentos de onboarding. Ao abrir esses arquivos, o usuário ativa involuntariamente um malware escondido.

Uma vez infectado, o computador pessoal da vítima passa a ser uma porta de entrada indireta para a rede da empresa onde esse profissional trabalha. O atacante, então, ganha acesso inicial à rede corporativa, contornando medidas tradicionais de segurança.

Exemplo real de ataque

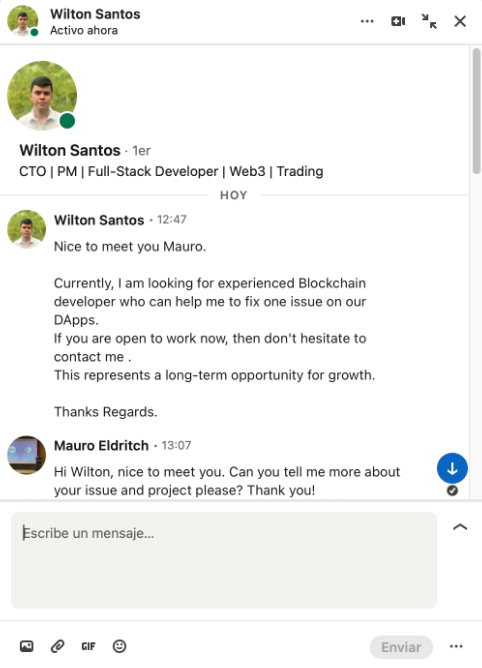

Um exemplo claro dessa tática foi relatado pelo pesquisador Mauro Eldritch. Ele recebeu contato pelo LinkedIn de um perfil falso chamado “Wilton Santos”, que lhe ofereceu um trabalho simples de correção de um bug em um aplicativo descentralizado. A remuneração era bastante atrativa: 500 dólares (pagos em criptomoedas).

A armadilha estava no código que parecia inocente. Ao ser executado, porém, o programa secretamente baixava e executava um malware vindo de um servidor remoto, infectando o computador do pesquisador.

Qual o objetivo dessa técnica?

O objetivo real do grupo Lazarus não é contratar, mas sim aproveitar esses contatos para invadir organizações-alvo. Uma vez que o computador pessoal da vítima esteja infectado, ele se transforma numa ponte para acessar a rede corporativa.

Essa técnica é chamada de inside dropping justamente porque a ameaça entra na empresa através de um colaborador inocente, que se torna involuntariamente um agente interno para o invasor.

Possíveis danos para as organizações atacadas

Quando conseguem entrar na rede corporativa, os hackers podem causar diversos tipos de danos:

- Roubar credenciais de acesso e carteiras digitais (criptomoedas).

- Navegar pela rede até chegar em sistemas críticos.

- Realizar ataques com ransomware ou fraudes financeiras.

- Sabotar operações e apagar rastros do ataque para dificultar investigações.

Recomendações para evitar ataques

Para evitar esses ataques, empresas devem:

- Conscientizar equipes: alertar periodicamente funcionários sobre golpes envolvendo recrutamento e propostas incomuns.

- Restringir acessos: controlar o uso de dispositivos pessoais para acessar redes corporativas.

- Validar arquivos recebidos: sempre testar arquivos externos em ambientes isolados (sandbox).

- Limitar privilégios: reduzir as permissões dadas a desenvolvedores e analistas para minimizar danos em caso de invasão.

- Preparar-se para incidentes: ter um plano rápido para isolar e conter computadores suspeitos.

- Verificar identidades: sempre conferir contatos de recrutadores por e-mails oficiais, telefone ou referências antes de avançar em processos seletivos.

Conclusão

A principal defesa contra a engenharia social do tipo inside dropping é a informação. Funcionários e profissionais de TI devem estar atentos às ofertas inesperadas de recrutamento ou propostas muito vantajosas.

Nunca execute arquivos recebidos sem confirmação prévia, e desconfie sempre de processos seletivos estranhos ou fora do padrão.

Com essa consciência, é possível reduzir drasticamente as chances de ser vítima desse tipo perigoso de ataque.

Comentários (0)

Categorias

Postagens recentes

Simulando ataque Phishing com o ...

30/07/2025

Exploração de WebDAV - Guia Red Team

16/08/2025